数据脱敏方案全面解析:从规则到实战

在当今数据驱动的时代,如何在开发、测试和数据分析等非生产环境中安全地使用真实数据,成为了每个开发者和企业必须面对的问题。数据脱敏(Data Masking)作为一种关键的数据安全技术,正是解决这一问题的金钥匙。本文将深入探讨数据脱敏的核心概念、常见规则,并详细对比几种主流的Java技术实现方案。

一、 什么是数据脱敏?

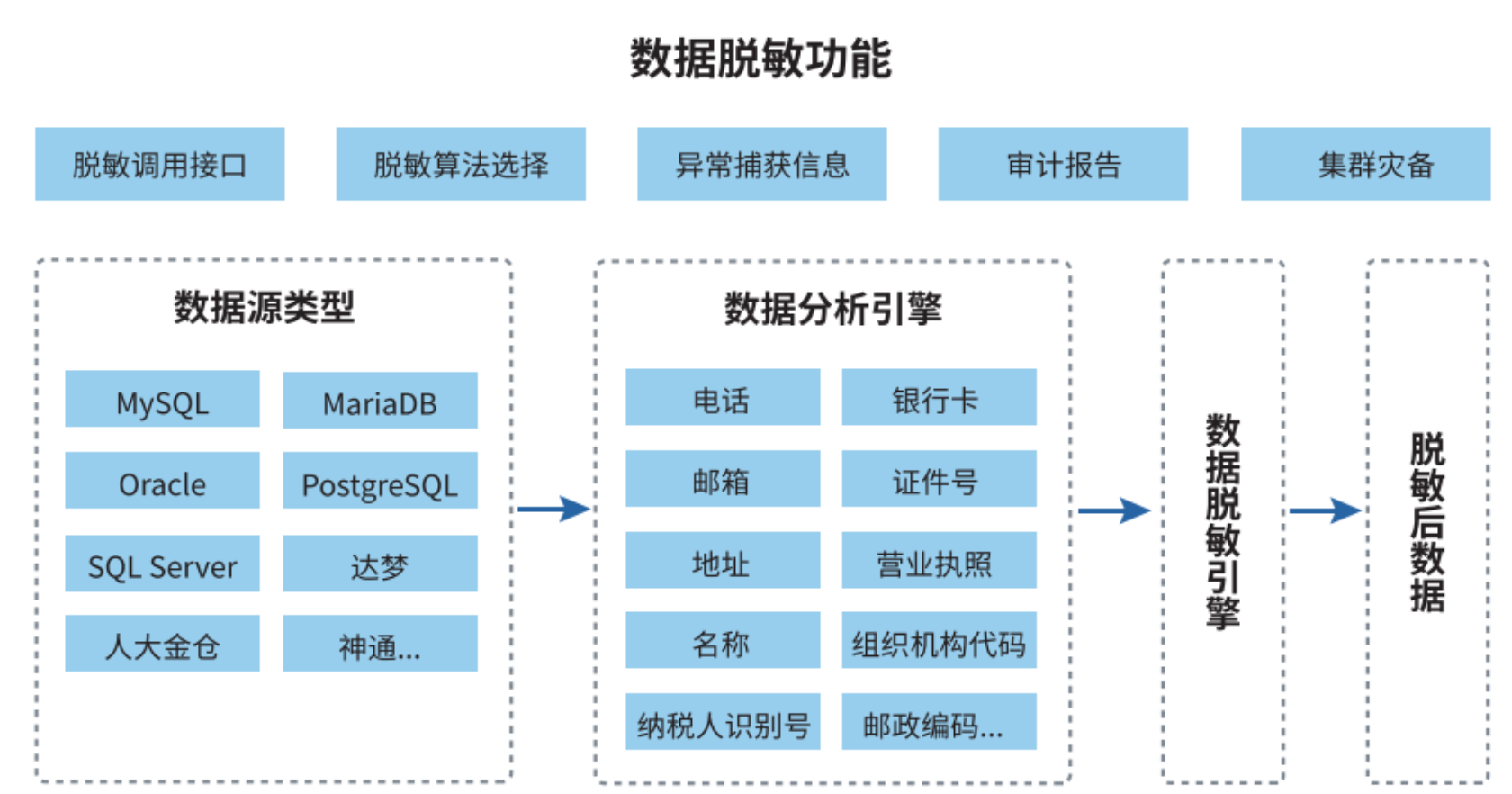

数据脱敏,顾名思义,是指对某些敏感信息通过脱敏规则进行数据的变形,从而实现敏感隐私数据的可靠保护。它的核心目标是:在确保业务逻辑正确性的前提下,避免敏感数据的明文暴露。

典型的敏感数据包括:

- 个人身份信息:身份证号、手机号、姓名、地址

- 金融账户信息:银行卡号、支付密码、征信记录

- 企业核心数据:交易额、客户名单、技术秘钥

通过数据脱敏,我们可以在外包开发、数据分析、UI演示等场景中,放心地使用处理后的真实数据集,极大降低了数据泄露的风险。

二、 常见的脱敏规则

根据不同的安全需求和场景,可以选择以下几种核心的脱敏规则:

- 替换(Substitution) 这是最常用的方法,将敏感数据中的特定字符或字符序列替换为其他字符(如

*或#)。例如,将手机号13782946666脱敏为137****6666。 - 重排(Shuffling) 打乱原始数据中字符或字段的顺序。例如,将身份证号

110101199001012314的几位数字进行随机互换。 - 加密(Encryption) 使用加密算法(如AES、SHA-256)将敏感数据转换为不可读的密文。这是一种强安全手段,但需要注意,加密后的数据通常需要解密才能使用,适用于需要还原的场景。

- 加噪(Noise Addition) 在原始数据中注入随机误差或噪音。例如,将一个交易金额

299.99元,通过随机算法小幅修改为301.50元,既保护了真实数据,又不影响整体的统计趋势分析。 - 删除(Deletion) 直接删除敏感数据中的部分内容。这种方法较为粗暴,可能会影响数据的完整性和可用性。

在实际应用中,替换和加密是使用最为广泛的两种规则。

三、 主流Java脱敏方案实战

1. Hutool工具库:简单高效的利器

Hutool是一个强大的Java工具类库,其hutool-core模块提供了开箱即用的DesensitizedUtil工具类。

特点:

- 简单易用:一行代码即可完成脱敏。

- 覆盖全面:内置手机号、身份证、银行卡、密码等多种脱敏策略。

代码示例:

import cn.hutool.core.util.DesensitizedUtil;

public class HutoolExample {

public static void main(String[] args) {

String phone = "13782946666";

String idCard = "110101199001012314";

System.out.println(DesensitizedUtil.mobilePhone(phone)); // 输出:137****6666

System.out.println(DesensitizedUtil.idCardNum(idCard, 3, 4)); // 输出:110**********2314

}

}

进阶:优雅的注解式脱敏

对于Web项目,我们可以在返回JSON数据时自动脱敏,避免在每个字段上手动调用工具类。这可以通过自定义Jackson注解实现。

-

第一步:定义脱敏注解

@Target(ElementType.FIELD) @Retention(RetentionPolicy.RUNTIME) @JacksonAnnotationsInside @JsonSerialize(using = DesensitizationSerialize.class) // 指定自定义序列化器 public @interface Desensitization { // 脱敏类型,如手机号、身份证等 DesensitizationTypeEnum type() default DesensitizationTypeEnum.MOBILE_PHONE; } -

第二步:实现自定义序列化器 创建一个

DesensitizationSerialize类,继承JsonSerializer,在序列化时根据注解类型调用Hutool的脱敏方法。 -

第三步:在实体类上使用注解

@Data public class UserVO { private String name; @Desensitization(type = DesensitizationTypeEnum.MOBILE_PHONE) private String phone; // 前端接收到的数据自动变为:137****6666 }

2. Apache ShardingSphere:对应用透明的中间件方案

ShardingSphere不仅是分库分表利器,其内置的数据脱敏模块更是一种架构层面的解决方案。

核心原理:

它作为代理层,拦截应用程序发送的SQL语句。当执行INSERT或UPDATE时,它根据规则对敏感字段进行加密再存入数据库;当执行SELECT时,它又将数据解密后返回给应用。整个过程对业务代码完全透明,开发者像操作普通数据一样操作敏感字段。

适用场景:

- 对数据存储安全性要求极高的场景。

- 希望从架构层面统一解决数据加密/脱敏,避免在业务代码中分散处理。

3. MyBatis-Flex:ORM框架层面的集成方案

MyBatis-Flex是一个高效的MyBatis增强框架,它提供了优雅且免费的脱敏功能。

实现方式:

直接在实体类的字段上使用@ColumnMask注解,并指定内置的脱敏规则。

代码示例:

@Table("tb_account")

public class Account {

@Id

private Long id;

@ColumnMask(Masks.CHINESE_NAME) // 应用中文姓名脱敏规则

private String userName;

@ColumnMask(Masks.EMAIL) // 应用邮箱脱敏规则

private String email;

}

当你从数据库查询Account对象时,userName和email字段会自动被脱敏。MyBatis-Flex也支持高度自定义脱敏规则,并提供了在编辑等场景下临时“跳过”脱敏的灵活控制。

四、 方案对比与选型建议

| 方案 | 层次 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|---|

| Hutool | 工具库/展示层 | 简单灵活、学习成本低、与业务代码结合紧密 | 需要在代码中显式调用或配置注解 | 绝大多数场景,特别是MVC架构中的VO/DTO转换 |

| ShardingSphere | 中间件/存储层 | 对应用透明、安全性高、统一管控 | 架构复杂、需要引入额外中间件 | 对存储安全有强要求、愿意在架构上投入的中大型项目 |

| MyBatis-Flex | 持久层 | 与ORM框架无缝集成、使用便捷 | 与MyBatis生态绑定 | 新项目或愿意改造持久层框架的项目 |

总结建议:

- 对于大多数业务场景:推荐使用 Hutool。它的注解方案完美契合了Web开发模式,能优雅地在数据返回给前端时完成脱敏,是性价比最高的选择。

- 对于数据安全为首要目标的金融、政务类项目:可以考虑 Apache ShardingSphere,从数据源头进行加密。

- 对于技术栈选型为MyBatis且追求开发效率的项目:MyBatis-Flex提供了一个非常现代化和便捷的解决方案。

选择哪种方案,取决于你的安全需求、技术架构和团队习惯。希望本文能帮助你在纷繁的技术选项中,找到最适合自己项目的那把“数据安全锁”。